Иммобилайзера транспондер

Транспондер-иммобилайзер

Dipl.-Ing. Michael Knebelkamp, Dipl.-Ing. Herbert Meier

Об иммобилайзерах последнего поколения.

1. Аннотация.

Необходимость усиления охраны автомобиля (а/м) росла постоянно, в том числе и после появления иммобилайзеров. Технология радиочастотной идентификации (RFID) ныне используется, благодаря ее уникальным особенностям, во множестве противоугонных систем. При низкой стоимости RFID-транспондеры способны обеспечить высокую степень защиты от угона.

Данная статья описывает принципы построения первого и второго поколения иммобилайзеров. В ней сравниваются различные степени защиты, и дается обзор технологии последнего поколения, называемой технологией крипто-транспондеров.

2. Введение.

К 1993 году повсеместное увеличение числа угонов а/м стало неприемлемым для страховых компаний. Сначала в Германии под давлением этих компаний были оперативно внедрены новые виды охранных систем. В других странах различные силы, включая госорганизации уровня министерств, также начали уделять повышенное внимание защищенности а/м от угона.

В течение короткого времени автоиндустрия была насыщена различными системами, предотвращающими проникновение в салон и/или запуск двигателя. При этом способы реализации в разных странах заметно отличались, ориентируясь на предпочтения потребителей. Например, в США и Франции предпочтение было отдано дистанционным системам доступа без использования ключа, тогда как на рынке Германии получили распространение упрощенные системы доступа. Затем, благодаря уникальным свойствам технологии RFID, уже нашедшим применение в промышленных приложениях, большинство производителей а/м решило выбрать малогабаритные, не требующие автономного питания транспондеры, применение которых обещало высокую степень защиты при низкой стоимости.

С начала 1995 года почти все модели а/м европейского рынка были оборудованы штатными электронными иммобилайзерами. Первый же после этого статистический анализ, сделанный страховыми компаниями Германии [1], подтвердил огромный успех этого применения. Число угонов а/м с электронным иммобилайзером составило около одной десятой числа угонов а/м без иммобилайзера.

Однако преступные сообщества имели намерение и ресурсы развить высокотехнологичное оборудование для преодоления и этой системы. Чтобы быть на один шаг впереди них, необходимо непрерывное усложнение охраны. Эта статья описывает различные степени защиты, достигаемые при использовании иммобилайзером ключа зажигания, и представляет поколение крипто-транспондеров -- новое, которое дает наивысший уровень защиты, достигаемый технологией RFID.

3. Обзор систем, использующихся в иммобилайзерах.

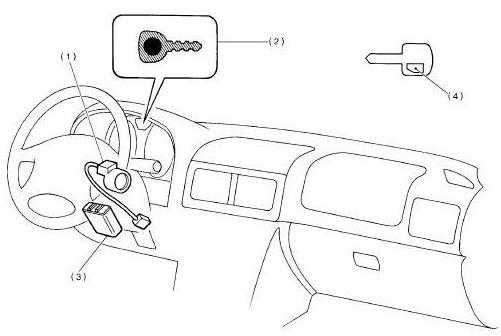

Иммобилайзер, использующий ключ зажигания, состоит из четырех основных компонентов. Ядром системы является транспондер, устройство без источника питания, которое может быть различного исполнения и с различной функциональностью. Для приведения в рабочее состояние транспондер должен быть запитан от внешнего источника. В качестве такового служит приемо-передатчик.Антенна-катушка излучает магнитное поле относительно высокой частоты, и энергия поля включает транспондер. Он передает пакет данных в форме модулированного радиосигнала. Этот сигнал демодулируется приемником и затем направляется в контроллер для дальнейшей обработки.

Для а/м иммобилайзера такой состав не является характерным. Здесь подразумевается далеко не самый распространенный тип ECU двигателя с физически встроенными в указанный блок цепями иммобилайзера и вынесенным т.н. усилителем ключа, имеющим с своем составе приемо-передатчик -- например, Toyota Land Cruiser. Куда чаще приемо-передатчик компактно объединен с ECU иммобилайзера (или с функционально идентичными цепями в других блоках, но не в блоке управления двигателем) использованием общего микропроцессора.

RFID-cистемы, представленные на рынке, используют отличающиеся физические принципы. По отношению к передаче энергии могут быть выделены две системы.

n Дуплексная система. Сигнал данных, сгенерированный транспондером, передается (обычно с использованием амплитудной модуляции) одновременно с продолжающейся накачкой энергии в транспондер.

n Полудуплексная система. Передача накачки и сигнала происходит последовательно. Транспондер запасает энергию в конденсаторе и, как только накачка выключается, эта энергия используется для передачи данных.

Различие подходов, определяющее устройство системы и дальность ее действия, соответствует достижению наилучшей надежности в различных приложениях, но не влияет на стойкость системы.

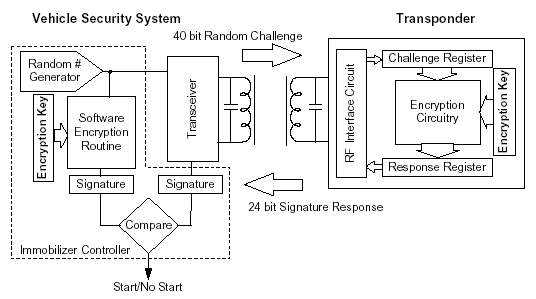

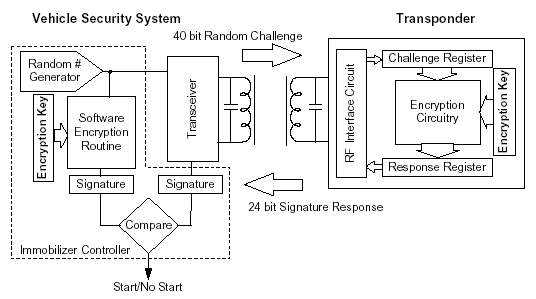

Блок-схема иммобилайзера.

4. Кое-что из азов криптографии.

С точки зрения криптографии проблема иммобилизации содержит две разные задачи. Во-первых, это распознавание водителя (идентификация), а во-вторых, подтверждение его личности, установление ее подлинности (аутентификация). Аутентификация может быть определена как процедура проверки соответствия пользователя предъявляемому им имени-логину, который распознавался на стадии идентификации. Для доказательства подлинности применимы несколько криптографических средств [2]:

Знание.

Аутентификация может основываться на знании проверяемым некоего секрета, например, пароля в виде слова или числа, которые будут представлены в качестве доказательства. Однако, любой метод, использующий в автомобильном приложении клавиатуру, оказывается нежелательным для большинства владельцев. К тому же уровень защиты неприемлемо низок.

Биометрия.

Теоретически для подтверждения личности водителя могут быть использованы его биологические признаки, такие как отпечатки пальцев, голос, радужная оболочка глаза или лицо целиком в сравнении с их информационными образцами. Однако, технические сложности здесь все еще слишком велики по сравнению с иммобилайзером, использующим ключ, да и такие системы просто неприемлемы в автомобильном приложении. Дело в том, что тогда стали бы проблематичными аренда а/м и его использование в экстренных случаях другим человеком.

Обладание.

Аутентификация средствами обладания является наиболее привычным методом, он также будет широко распространен и в будущем. Его простейшая реализация – обладание механическим ключом. В контексте данного изложения это неудачный пример, т.к. обладание ключом с идентичной механической частью скорее соответствует решению задачи идентификации. Более высокая степень защиты достигается, если ключ содержит электронную метку, такую как транспондер. Чтобы запустить двигатель а/м, механический ключ и транспондер с паролем должны быть объединены в пару.

Все криптографические средства, описанные выше, основываются на односторонней -- в оригинале static, т.е. пассивной, статической – процедуре аутентификации. Это означает, что охранная система а/м проверяет подлинность ключа, но электроника в ключе не проверяет подлинность устройства, с которым вступает в контакт. Процедура обоюдной аутентификации, которая позволяет ключу проверять подлинность устройства, в котором он используется, могла бы повысить степень защиты, обеспечиваемую охранной системой.

Этот более высокий уровень может быть достигнут при помощи простого симметричного алгоритма, известного как «протокол вопроса-ответа». В оригинале -- «запроса-отклика»; здесь и далее под запросом и откликом подразумеваются переменные части соответственно входящего и исходящего сообщений транспондера, причем эти части рассматирваются только информативно, т.е. за вычетом меняющихся служебных дополнений, таких как, например, контрольная сумма и флаг ее ошибки. Охранная система а/м может проверить подлинность ключа, послав вопрос (запрос) и проверив ответ (отклик). Правильный ответ будет получен, если только одинаковый секрет обработки запроса имеется и там, и там. Концепция «запроса-отклика» имеет несколько преимуществ. В процессе обычного использования указанный секрет в эфир не передается, а запрос, следовательно, и отклик изменяются от цикла к циклу.

5. Стандартные построения охраны с использованием RFID.

На рынке представлено несколько типов охранных систем, использующих RFID-транспондеры.

Системы с фиксированным паролем (fixed code). Эти системы самые распространенные. Вначале при регистрации ключей зажигания ECU «заучивает» пароли, записанные в каждый транспондер ключей данного а/м. Здесь подразумеваются ID транспондеров, т.к. задача аутентификации водителя в системе с фиксированным паролем сводится к идентификации экземпляра транспондера; в более развитом варианте ECU дополнительно вычисляет контрольные суммы, соответствующие регистрируемым меткам ключей. Затем водитель вставляет ключ в замок зажигания, и ID транспондера считывается и сравнивается с идентификаторами, сохраненными в памяти ECU.

Степень защиты здесь определяется преимущественно типом используемого транспондера. Существуют транспондеры однократной записи, которые выпускаются не записанными. Их программирование возлагается на пользователя. Доступные средства чтения-записи позволяют также узнавать ID транспондера, когда он находится вне а/м, а затем заносить его в другой, пустой транспондер. Таким образом, фиксированный пароль может быть скопирован в дубликат, который ничем не будет отличаться от оригинала (например, транспондеры ранних иммобилайзеров VAG).

Настоящие системы Read Only записываются паролями в заводских условиях с использованием уникального идентификационного номера ID. Эти системы не позволяют копирование.

Данное утверждение не абсолютно: по-видимиму, здесь имеются ввиду транспондеры не любые, а разработки Texas Instruments. Указанные транспондеры действительно не поддаются дублированию простыми средствами, когда пароль копируется в перезаписываемый транспондер типа Read/Write той же фирмы. Дело в том, что TI-иммобилайзеры распознают тип транспондера, и задача идентификации дубля решается с отрицательным результатом, поэтому даже правильный ID аутентификации не принимается. Именно это подразумевалось авторами под словами о невозможности копирования и было справедливым около 10 лет, считая от появления первых транспондеров.

Тем не менее остается возможность воспроизвести сигнал данных на радиочастоте. Построение для такой цели устройства воспроизведения требует значительных усилий и хорошего знания радио.

C 2004 года на рынке доступны специальные метки Keyline, позволяющие дублировать транспондеры Texas Instruments путем именно такой эмуляции. Чтобы дать представление о техническом уровне разработки Keyline, достаточно сказать, что это устройство вместе с источником питания помещается в головку ключа обычных размеров, причем источник питания не предусмотрен к замене, т.е. подразумевается практически вечным для данной конструкции.

Системы с роллинг-паролем (rolling code) действуют также как и системы fixed code, с той разницей, что пароль в ключе остается действующим временно, обычно в течение одного цикла включения зажигания. Транспондер здесь используется уже перезаписываемый, типа Read/Write, и ECU иммобилайзера периодически программирует его память. Пароль изменяется, но в терминах криптографии это по-прежнему процедура статической аутентификации, одностороннего установления подлинности.

Чтобы гарантировать надежность системы, предусматривается возможность возобновления синхронизации в случае ошибки или прерывания процесса перезаписи памяти транспондера. Именно эти сбои синхронизации наиболее слабое место описанной системы.

Транспондеры, защищенные паролем. Простая обоюдная аутентификация может быть осуществлена при помощи транспондера, закрытого паролем. Транспондер будет запрещать доступ к секретным данным в его памяти до тех пор, пока не будет прислан пароль, удостоверяющий устройство, работающее с ключом. Длина этого пароля весьма сильно влияет на степень защиты.

Пароль обычно передается ECU в эфир открытым текстом и может быть узнан или подобран, если транспондер доступен для таких испытаний. В зависимости от длины пароля время для его подбора может меняться от нескольких минут до нескольких лет.

Ограничением системы является ее совокупное время реакции, которое может быть неподходящим для практического применения.

Составные системы с роллинг-паролем, защищенным паролем также могут быть стойкими, благодаря использованию перезаписываемых закрытых транспондеров. Они обеспечивают высокую степень защиты. Слабые места – синхронизация и ее сбои (типовая проблема Mercedes-Benz ML).

6. Крипто-транспондеры.

Крипто-транспондеры являются вторым поколением транспондеров, использующихся в иммобилайзерах. Это новое поколение транспондеров, разработанных фирмой Texas Instruments, основано на полудуплексной RFID-технологии TIRIS и соответствует всем стандартным радиоинтерфейсам продукции c маркой TIRIS.

6.1 Обзор системы

DST (Digital Signature Transponder, т.е. -- с протоколом цифровой подписи) это устройство шифрования, обладающее функциональностью алгоритма запроса-отклика (сhallenge-response).

Вначале, при регистрации ключей зажигания, ECU иммобилайзера (Vehicle Security System) и транспондер обмениваются секретным ключом шифрования (Encryption Key). Далее этот ключ не может быть считан извне, доступен лишь отклик транспондера на запрос, присланный приемо-передатчиком (transceiver) иммобилайзера.

При типовом применении ECU иммобилайзера формирует случайное (random) слово-запрос длиной 40 бит и отправляет его в транспондер, используя широтно-импульсную модуляцию. В транспондере это слово фиксируется путем сдвига в регистре запроса. Вслед за этим специальная логическая схема шифрования формирует, используя ранее полученную энергию накачки, отклик длиной 24 бит (подпись). Как уже отмечалось, авторы для упрощения изложения отождествляют отклик с цифровой подписью и игнорируют блок фиксированных данных и прочие дополнения в исходящем сообщении, которое на самом деле, конечно, гораздо длиннее 24 бит.

Иммобилайзер с крипто-транспондером.

Отклик R является функцией ключа шифрования К, запроса RAND и алгоритма шифрования F:

R=f (F,RAND,K)

Отклик возвращается в приемо-передатчик с использованием частотной модуляции.

ECU иммобилайзера вычисляет ожидаемый отклик, используя тот же самый алгоритм и тот же самый ключ шифрования, и сравнивает результат расчета с откликом, который приходит от транспондера в действительности. Расчет выполняется одновременно с установлением связи между транспондером и приемником, другими словами, после получения отклика транспондера. Если принятый и расчетный отклики одинаковы, информация направляется в ECU двигателя. Для приложений, требующих быстрой реакции, следующие запрос и отклик могут быть сформированы во время очередного разблокирования заранее, и отклик будет сохраняться для следующего цикла (в регистре отклика).

Преимущества этой системы очевидны:

- зависящий от запроса отклик меняется каждый раз. Процедура проверки подлинности является обоюдной -- в оригинале dynamic, т.е. активной, динамической;

- ключ шифрования после регистрации транспондера больше в эфир не передается;

- ключ шифрования не может быть считан извне;

- транспондер не может быть сдублирован;

- ключ шифрования может быть задан и зафиксирован или изменен, если потребуется.

Транспондер является соединением механической микро-конструкции с логической схемой, работающей при весьма низком энергопотреблении [3]. В процессе накачки транспондера его микросхема (IC) потребляет ток менее 1мкА. Это позволяет конденсатору (capacitor) заряжаться даже на значительном расстоянии за разумное время, которое обычно составляет менее 50мс. В течение процесса шифрования потребление тока составляет менее 16мкА. Тем не менее типовой диапазон считывания сравним со стандартной системой фиксированного кода (Read Only).

Транспондер- пластиковый клин.

6.2 Цели, которые ставились при конструировании устройства.

Транспондер с протоколом цифровой подписи разработан на базе типовых схемных блоков и производится с использованием обычной сборочной техники в целях надежной совместимости с типовыми принципами построения приемо-передатчиков и возможности применения существующих автоматизированных сборочных линий [4], [5], [6].

Вот такими были конструктивные требования к устройству микросхемы транспондера:

n низкое энергопотребление при шифровании длинных сообщенийn электрически простая схема шифрованияn сведение габаритов к минимуму

Значительные усилия были приложены к достижению следующего:

n высокая степень криптографической защитыn быстрое переключение в цикле запроса-откликаn несложная вычислительная обработка данных алгоритмом шифрованияn надежность в приложениях, благодаря высокоэффективным схемам контроля, встроенным в транспондер

6.3 Шифрование.

Все алгоритмы шифрования теоретически могут быть вcкрыты. Это утверждение противоречит теореме Клода Шеннона 1948 г. о существовании абсолютно стойкого шифра; видимо, авторы имеют ввиду алгоритмы, использующиеся на практике. Алгоритм называется стойким со стороны информатики, если он не может быть вскрыт в течение разумного времени с использованием разумных ресурсов. Здесь слово «разумный» может трактоваться весьма произвольно. Предположения об атаке на иммобилайзер таковы:

n угонщик не располагает временем нахождения в салоне а/м более 5 минут

n ключ не доступен для анализа дольше, чем в течение 10 дней

n атакующий знаком с техникой криптоанализа (дешифрования)

Сканирование есть пример простейшего нападения. В предположении, что атакующий просто передает случайные отклики на любой запрос иммобилайзера, среднее время подбора tc составит:

tc =R* 2 (rb-1) .

где R- время восстановления ECU иммобилайзера, через которое возможно введение следующего варианта отклика, а rb- длина отклика в битах. Принимая время восстановления равным 200 мс, а длину отклика равной 24 бит, получаем среднее время подбора равным 19.4 дня (19 суток и 10 часов).

Нападение со словарем возможно, если ключ зажигания был доступен атакующему в течение определенного периода времени для построения таблицы запросов-откликов. В а/м угонщик надеется встретить запрос, который уже есть в его таблице, чтобы применить соответствующий правильный отклик и завести двигатель.

Статистические расчеты показывают, что даже если бы ключ был доступен в течение 10 дней, а таблица заполнялась со скоростью 4 отклика в секунду, вероятность успешной атаки продолжительностью 5 минут составит при угоне только 0.47%. Учитывая, что для каждого крипто-транспондера или а/м требуется собственная таблица запросов-откликов, понятно, что такой метод весьма неэффективен для целей угона.

Криптоанализ ставит целью вскрытие алгоритма. В этом случае нападающий пытается найти математическое решение проблемы определения ключа шифрования, имея некоторое количество пар запросов-откликов. Алгоритм цифровой подписи в транспондере реализован так, чтобы сделать указанный криптоаналитический метод не применимым. Регистры сдвига затрудняют использование статистических связей для т.н. корреляционных атак, а линейная сложность выходных последовательностей препятствует сведению задачи определения ключа шифрования к задаче решения системы линейных уравнений.

6.4 Схемы контроля.

Для устойчивой работы крипто-транспондера в нем применяется несколько встроенных схем контроля.

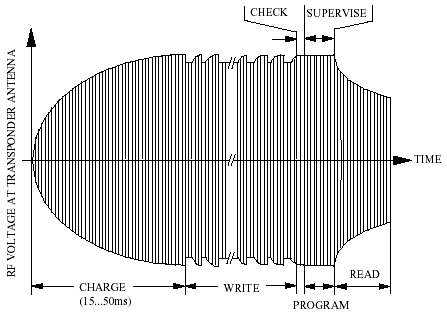

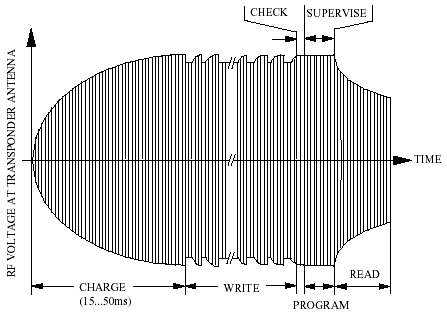

Прежде чем транспондер выйдет из режима приема входящего сообщения (Write) и выполнит команды программирования отклика (Program), будет проведен ряд проверок (Сheck).

Временная диаграмма процесса приемо-передачи.

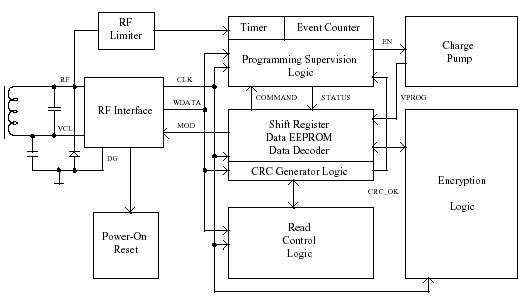

Особенно важен контроль останова приема, потому что, если нечаянно заблокировать страницу памяти транспондера, отклик не будет сформирован. В штатном режиме работы, судя по блок-схеме ниже, текущий сеанс приема прерывается сторожевым таймером, что является типовым решением защиты от помех в эфире. К загружаемым на стадии Write командам, данным и адресам применяется вычисление 16-битного контрольного кода CRC в соответствии cо стандартом ССITT (Consultative Committee of International Telegraphy and Telephony). СRС -- Cyclic Redundancy Check -- контроль циклическим избыточным кодом; обычно вычисляется по более сложным правилам, чем подсчет контрольной суммы, но в данном случае CRC может считаться контрольной суммой. Подсчет числа принятых бит контролирует правильность окончания сеанса приема.

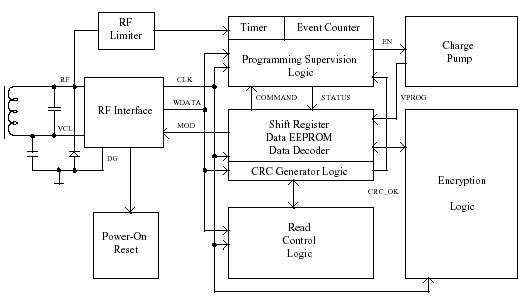

Блок-схема крипто-транспондера.

Определенные проверки предшествуют записи EEPROM-ячеек памяти по включению напряжения программирования от внутреннего аккумулятора накачки (Charge Pump).

EEPROM= Electr(on)ically Erasable Programmable Read Only Memory -- «электрически стираемая программируемая память только для чтения» (европейский вариант) или «электронно-стираемая программируемая память только для чтения» (американский вариант). Программирование EEPROM обычно происходит по стандартной системной шине микропроцессорного устройства, поэтому американский вариант расшифровки аббревиатуры предпочтительнее. Одинаковые противоречия дословного перевода обоих вариантов объясняются тем, что по мере разработки новых типов микросхем памяти их названия строились добавлением новых слов к старым аббревиатурам, например, PROM - Programmable ROM и т.д. В этой связи EEPROM часто приписывают упрощенное определение как «энергонезависимая память с возможностью перезаписи». Запись каждой ячейки EEPROM автоматически стирает старую информацию в ней, т.е. можно изменять данные в любой ячейке, не затрагивая остальные.

В процессе записи EEPROM напряжение программирования должно быть достаточно высоким в течение известного промежутка времени, чтобы запись была выполнена надежно.

Встроенная схема ограничения (RF Limiter) амплитуды радиосигнала несущей частоты защищает внутреннюю микросхему транспондера от перегрузки в случае избыточной напряженности магнитного поля антенны. Такой же ограничитель также используется и в устройстве слежения за записью (Programming Supervision). Если схема входит в режим ограничения, это означает, что энергия для достижения достаточно высокого напряжения программирования запасена. Режим работы схемы ограничения отслеживается каждые 800 мкс счетчиком событий (Event Counter), пока аккумулятор накапливает энергию (Charge). Как только режим ограничения реализуется, и будет сохраняться в течение указанного временного окна, аккумулятор накачки готов к работе как источник и включается как таковой. После этого состояние схемы ограничения начинает отслеживаться счетчиком событий непрерывно, который оценивает величину сигнала на ее выходе. Если этот выходной сигнал упадет вследствие внешнего влияния, такого, например, как металл или перемещение в поле антенны, определенный параметр загрузки не достигнет нужной величины за время сеанса приема (фактическая контрольная сумма не совпадет со вложенной во входящее сообщение). Это состояние фиксируется как признак последующего формирования недостоверного отклика.

Если обнаружена подобная ошибка, информация о ней включается в исходящее сообщение для реакции ECU иммобилайзера. Кроме того, исходящеее сообщение, содержащее статус, адреса и данные, всегда защищено контрольной суммой CRC, чтобы ECU мог проверить отсутствие внесения искажения в информацию при ее передаче в эфире.

В обоих случаях указание на ошибку CRC позволяет путем автоматической отправки нового запроса избежать ложного заблокирования блока управления двигателем, что логично сочетается с задержкой вычисления образцовой подписи в ECU иммобилайзера до тех пор, пока связь с транспондером не будет устойчивой.

7. Итоги и перспективы.

Обзор различных степеней защиты, достигаемых системами с RFID-транспондерами, дан. Последнее поколение этой технологии представлено, и некоторые особенности описаны в деталях. По сравнению с обычными системами степень защиты при применении крипто-транспондеров возрастает значительно. Однако дальнейшее совершенствование криптографических алгоритмов будет необходимо в будущем.

Как оказалось, данное предупреждение было весьма прозорливым. В книге "Автосигнализации от A до Z" -- СПб: Наука и Техника, 2002. -- 336с. читаем: "...динамический код с индивидуальным законом изменения для каждого брелока -- это тот уровень секретности, когда вопрос о дальнейшем совершенствовании отпадает по крайней мере на ближайшие 20...30 лет" <конец цитаты>. А на самом деле в 2002 году на рынке уже продавалось оборудование, которому указанные сигнализации не способны противостоять. К сожалению, данное оборудование может быть модифицировано для работы и с крипто-транспондерами. Это могут быть, например, два доработанных мобильных телефона, которые располагаются один вблизи владельца с чип-ключом, а другой -- около а/м, который находится в произвольном удалении. Пара таких телефонов играет роль двустороннего ретранслятора, связывающего транспондер и ECU. Понятно, что дистанция здесь не ограничена даже континентальными расстояниями.

Техника запроса-отклика хорошо подходит к новому ожидаемому поколению автомобильных систем доступа, например, систем класса «Пассивный доступ» (Passive Entry). В них следует использовать двустороннюю связь. Чтобы решить главные задачи при разработке систем указанного класса, такие как скоростная передача данных, увеличенный диапазон дальности действия, помехозащищенность, следует применять технологию мегагерцовых волн с использованием одной или двух частот, учитывая, что эта технология весьма подходящая для специфических нужд автомобильного рынка.

Через 3 года после опубликования данной статьи системы пассивного приведения в действие Passive Entry Go с карточками PEG 125КГц уже начали распространяться. Причем к 2004 году, благодаря появлению новых специализированных микросхем, стало возможным работать одновременно с тремя антеннами иммобилайзера с целью определения объемного 3D-позиционирования карточки. Это считается важным, например, для предотвращения ненамеренного запуска двигателя играющими детьми, когда карточка находится в салоне а/м. Кроме того, 3D-иммобилайзеры затрудняют использование мобильных ретрансляторов за счет неочевидности для злоумышленника рабочей области считывания карточки. Вопреки рекламе именно последнее упомянутое свойство новых иммобилайзеров следует считать главным. Неиспользованным резервом остается постановка активных помех небольшой мощности, подавляющих мобильную связь вблизи а/м (см. фото GSM-иммобилайзера в начале статьи Иммобилайзер).

Литература

[1] Dr.-Ing. D. Anselm, Ismaning; Zwei Jahre elektronishe Wegfahrsperre – Ergebnisse im Jahre 1996; Electronik im Kraftfahrzeug, Tagung Baden-Baden, VDI-Berichte 1287, 1996

[2] Beutelspacher, A. Kersten, A. Pfau; Chipkarten als Sicherheitswerkzeug; Springer-Verlag 1991

[3] Joe Schurmann, Herbert Meier; TIRIS – Leader in Radio Frequency Identification Technology, Texas Instruments Technical Journal Vol. 10, No. 6

[4] W. Steinhagen, U. Kaiser; A Low Power Read/Write Transponder IC for High Performance Identification Systems, Proceedings of ESSCIR’ 94,Ulm, Germany, September 20 – 22, 1994, pp. 256 - 259

[5] U. Kaiser, W. Steinhagen, A Low Power Transponder IC for High Performance Identification Systems, Proceedings of CCIC’ 94, San Diego, CA, USA, May 1- 4, 1994, pp. 14.4.1-14.4.4

[6] U. Kaiser, W. Steinhagen, A Low Power Transponder IC for High Performance Identification Systems, IEEE Journal of Solid-State Circuits, Vol. JSSC 30, March 1995, pp. 306 – 310

[7] Schneier, Bruce; Applied Cryptography: Protocols, Algorithms and Source Code in C; John Wiley & Sons, Inc. 1994

[8] John Gordon, Ulrich Kaiser, Tony Sabetti; A Low Cost Transponder IC for High Security Vehicle Immobilizers; 29th ISATA Automotive Symposium; June 3 – 7, 1995

Источник: www.ecu.ru

www.msvmaster.lv

Как работает иммобилайзер. » Хабстаб

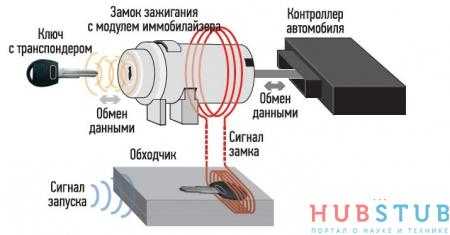

Иммобилайзер — разновидность противоугонной системы, которая препятствует запуску двигателя. На ранних стадиях в иммобилайзерах применялось 32-битное шифрование, что соответствует миллиардам комбинаций. В новых иммобилайзерах, в том числе и в брелках автомобильных сигнализаций применяется 40-битное шифрование.Один из первых иммобилайзеров был установлен на Mustang в 1997 году компанией Ford Motor и в течение последующих двух лет уровень краж Mustang упал на 70 процентов. Другие автопроизводители не могли не обратить на это внимание и последовали примеру Ford Motor, начали устанавливать иммобилайзеры на свои автомобили. Принцип работы иммобилайзера основывается на радиочастотной идентификации (RFID — Radio Frequency Identification). Самый простой иммобилайзер состоит из трёх частей, радиопередатчика (транспондера), приёмной антенны и блока управления. Транспондер — чип, встроенный в верхнюю часть ключа зажигания. Этот чип посылает код в виде радиочастотных импульсов, когда водитель вставляет ключ в замок зажигания. Без этого кода, двигатель автомобиля не запустится, таким образом, даже если злоумышленник сделает копию ключа зажигания, двигатель он не заведёт. Необходимо сказать, что у авто на которых установлен иммобилайзер, есть специальный сервисный ключ — "valet key", которым можно завести машину и даже проехать пару метров, но не более. Такой ключ полезен когда машина на ремонт остаётся в сервисном центре, а в некоторых ресторанах отдавать машину парковщику без "valet key" запрещено.

Принцип работы иммобилайзера основывается на радиочастотной идентификации (RFID — Radio Frequency Identification). Самый простой иммобилайзер состоит из трёх частей, радиопередатчика (транспондера), приёмной антенны и блока управления. Транспондер — чип, встроенный в верхнюю часть ключа зажигания. Этот чип посылает код в виде радиочастотных импульсов, когда водитель вставляет ключ в замок зажигания. Без этого кода, двигатель автомобиля не запустится, таким образом, даже если злоумышленник сделает копию ключа зажигания, двигатель он не заведёт. Необходимо сказать, что у авто на которых установлен иммобилайзер, есть специальный сервисный ключ — "valet key", которым можно завести машину и даже проехать пару метров, но не более. Такой ключ полезен когда машина на ремонт остаётся в сервисном центре, а в некоторых ресторанах отдавать машину парковщику без "valet key" запрещено.Работа охранной сигнализации автомобиля очень похожа на работу иммобилайзера. Когда мы, выходя из дома, нажимаем кнопку на брелке, чтобы разблокировать двери авто, транспондер, находящийся в брелке, посылает код, соответственно блок управления сигнализацией, находящийся в автомобиле, получает и анализирует его, если код правильный, то двери разблокируются. В таком случае брелок также называют активной RFID меткой, потому что у него есть свой источник питания — батарейка. У иммобилайзера все происходит по похожему сценарию, только метка у него пассивная и работает она следующим образом. Когда мы вставляем ключ в замок зажигания, антенна, расположенная на замке зажигания, начинает излучать радиоволны, в ключе есть такая же антенна, которая эти радиоволны улавливает, преобразует их в электрическую энергию и запасает её в конденсатор. Когда энергия, запасённая в конденсаторе, достигает определённого значения активируется транспондер, расположенный в ключе, и начинает слать код. Дальше этот код принимается антенной, анализируется блоком управления иммобилайзера и в случае, если код правильный, блок управления иммобилайзера даёт разрешение на запуск двигателя.Мы рассмотрели базовый принцип работы иммобилайзера, давайте рассмотрим как модифицируют работу иммобилайзера производители автомобилей.

Иммобилайзер с переменным паролем. После того как ключ, вставлен в замок зажигания, транспондер, начинает слать свой пароль, записанный в памяти, добавляя к паролю собственный идентификатор. Антенна принимает эту посылку и в случае совпадения ожидаемого пароля и принятого даёт разрешение на запуск. Самое интересное происходит дальше, блок управления иммобилайзера генерирует новый пароль и отправляет его транспондеру, который записывает его в память вместо старого пароля. Таким образом, транспондер готов к следующему запуску автомобиля.

Иммобилайзер с плавающим кодом. В этой системе применяется крипто-транспондер, который обладает собственной функцией шифрования. Работает такая система следующим образом, блок управления иммобилайзера, генерирует псевдослучайный код, который отправляет транспондеру. Он, в свою очередь, с помощью ключа шифрования, находящегося у него в памяти, генерирует цифровую подпись и отправляет её блоку управления иммобилайзера. В памяти блока управления иммобилайзера хранится тот ключ шифрования и он проделывает с псевдослучайным кодом те же операции, что и транспондер и если цифровые подписи, которую сгенерировал транспондер и блок управления иммобилайзера совпадают, блок управления иммобилайзера даёт разрешение на запуск двигателя. Надо сказать, что по сути сравниваются ключи шифрования, транспондера и блока управления иммобилайзера, которые никак не фигурируют в радиоэфире. Таким образом, код для запуска двигателя каждый раз выглядит по-разному, поэтому система получила название иммобилайзер с плавающим кодом.

В заключение хотелось бы сказать, что в тех автомобилях, где с помощью брелка сигнализации можно завести машину, так называемый автозапуск, устанавливается обходчик иммобилайзера, который представляет собой хорошо спрятанный ключ с чипом и при активации автозапуска иммобилайзер считывает код с этого ключа.

В заключение хотелось бы сказать, что в тех автомобилях, где с помощью брелка сигнализации можно завести машину, так называемый автозапуск, устанавливается обходчик иммобилайзера, который представляет собой хорошо спрятанный ключ с чипом и при активации автозапуска иммобилайзер считывает код с этого ключа.hubstub.ru

Транспондер-иммобилайзер

Dipl.-Ing. Michael Knebelkamp, Dipl.-Ing. Herbert Meier

Об иммобилайзерах последнего поколения.

1. Аннотация.

Необходимость усиления охраны автомобиля (а/м) росла постоянно, в том числе и после появления иммобилайзеров. Технология радиочастотной идентификации (RFID) ныне используется, благодаря ее уникальным особенностям, во множестве противоугонных систем. При низкой стоимости RFID-транспондеры способны обеспечить высокую степень защиты от угона.

Данная статья описывает принципы построения первого и второго поколения иммобилайзеров. В ней сравниваются различные степени защиты, и дается обзор технологии последнего поколения, называемой технологией крипто-транспондеров.

2. Введение.

К 1993 году повсеместное увеличение числа угонов а/м стало неприемлемым для страховых компаний. Сначала в Германии под давлением этих компаний были оперативно внедрены новые виды охранных систем. В других странах различные силы, включая госорганизации уровня министерств, также начали уделять повышенное внимание защищенности а/м от угона.

В течение короткого времени автоиндустрия была насыщена различными системами, предотвращающими проникновение в салон и/или запуск двигателя. При этом способы реализации в разных странах заметно отличались, ориентируясь на предпочтения потребителей. Например, в США и Франции предпочтение было отдано дистанционным системам доступа без использования ключа, тогда как на рынке Германии получили распространение упрощенные системы доступа. Затем, благодаря уникальным свойствам технологии RFID, уже нашедшим применение в промышленных приложениях, большинство производителей а/м решило выбрать малогабаритные, не требующие автономного питания транспондеры, применение которых обещало высокую степень защиты при низкой стоимости.

С начала 1995 года почти все модели а/м европейского рынка были оборудованы штатными электронными иммобилайзерами. Первый же после этого статистический анализ, сделанный страховыми компаниями Германии [1], подтвердил огромный успех этого применения. Число угонов а/м с электронным иммобилайзером составило около одной десятой числа угонов а/м без иммобилайзера.

Однако преступные сообщества имели намерение и ресурсы развить высокотехнологичное оборудование для преодоления и этой системы. Чтобы быть на один шаг впереди них, необходимо непрерывное усложнение охраны. Эта статья описывает различные степени защиты, достигаемые при использовании иммобилайзером ключа зажигания, и представляет поколение крипто-транспондеров -- новое, которое дает наивысший уровень защиты, достигаемый технологией RFID.

3. Обзор систем, использующихся в иммобилайзерах.

Иммобилайзер, использующий ключ зажигания, состоит из четырех основных компонентов. Ядром системы является транспондер, устройство без источника питания, которое может быть различного исполнения и с различной функциональностью. Для приведения в рабочее состояние транспондер должен быть запитан от внешнего источника. В качестве такового служит приемо-передатчик.Антенна-катушка излучает магнитное поле относительно высокой частоты, и энергия поля включает транспондер. Он передает пакет данных в форме модулированного радиосигнала. Этот сигнал демодулируется приемником и затем направляется в контроллер для дальнейшей обработки.

Для а/м иммобилайзера такой состав не является характерным. Здесь подразумевается далеко не самый распространенный тип ECU двигателя с физически встроенными в указанный блок цепями иммобилайзера и вынесенным т.н. усилителем ключа, имеющим с своем составе приемо-передатчик -- например, Toyota Land Cruiser. Куда чаще приемо-передатчик компактно объединен с ECU иммобилайзера (или с функционально идентичными цепями в других блоках, но не в блоке управления двигателем) использованием общего микропроцессора.

RFID-cистемы, представленные на рынке, используют отличающиеся физические принципы. По отношению к передаче энергии могут быть выделены две системы.

n Дуплексная система. Сигнал данных, сгенерированный транспондером, передается (обычно с использованием амплитудной модуляции) одновременно с продолжающейся накачкой энергии в транспондер.

n Полудуплексная система. Передача накачки и сигнала происходит последовательно. Транспондер запасает энергию в конденсаторе и, как только накачка выключается, эта энергия используется для передачи данных.

Различие подходов, определяющее устройство системы и дальность ее действия, соответствует достижению наилучшей надежности в различных приложениях, но не влияет на стойкость системы.

Блок-схема иммобилайзера.

4. Кое-что из азов криптографии.

С точки зрения криптографии проблема иммобилизации содержит две разные задачи. Во-первых, это распознавание водителя (идентификация), а во-вторых, подтверждение его личности, установление ее подлинности (аутентификация). Аутентификация может быть определена как процедура проверки соответствия пользователя предъявляемому им имени-логину, который распознавался на стадии идентификации. Для доказательства подлинности применимы несколько криптографических средств [2]:

Знание.

Аутентификация может основываться на знании проверяемым некоего секрета, например, пароля в виде слова или числа, которые будут представлены в качестве доказательства. Однако, любой метод, использующий в автомобильном приложении клавиатуру, оказывается нежелательным для большинства владельцев. К тому же уровень защиты неприемлемо низок.

Биометрия.

Теоретически для подтверждения личности водителя могут быть использованы его биологические признаки, такие как отпечатки пальцев, голос, радужная оболочка глаза или лицо целиком в сравнении с их информационными образцами. Однако, технические сложности здесь все еще слишком велики по сравнению с иммобилайзером, использующим ключ, да и такие системы просто неприемлемы в автомобильном приложении. Дело в том, что тогда стали бы проблематичными аренда а/м и его использование в экстренных случаях другим человеком.

Обладание.

Аутентификация средствами обладания является наиболее привычным методом, он также будет широко распространен и в будущем. Его простейшая реализация – обладание механическим ключом. В контексте данного изложения это неудачный пример, т.к. обладание ключом с идентичной механической частью скорее соответствует решению задачи идентификации. Более высокая степень защиты достигается, если ключ содержит электронную метку, такую как транспондер. Чтобы запустить двигатель а/м, механический ключ и транспондер с паролем должны быть объединены в пару.

Все криптографические средства, описанные выше, основываются на односторонней -- в оригинале static, т.е. пассивной, статической – процедуре аутентификации. Это означает, что охранная система а/м проверяет подлинность ключа, но электроника в ключе не проверяет подлинность устройства, с которым вступает в контакт. Процедура обоюдной аутентификации, которая позволяет ключу проверять подлинность устройства, в котором он используется, могла бы повысить степень защиты, обеспечиваемую охранной системой.

Этот более высокий уровень может быть достигнут при помощи простого симметричного алгоритма, известного как «протокол вопроса-ответа». В оригинале -- «запроса-отклика»; здесь и далее под запросом и откликом подразумеваются переменные части соответственно входящего и исходящего сообщений транспондера, причем эти части рассматирваются только информативно, т.е. за вычетом меняющихся служебных дополнений, таких как, например, контрольная сумма и флаг ее ошибки. Охранная система а/м может проверить подлинность ключа, послав вопрос (запрос) и проверив ответ (отклик). Правильный ответ будет получен, если только одинаковый секрет обработки запроса имеется и там, и там. Концепция «запроса-отклика» имеет несколько преимуществ. В процессе обычного использования указанный секрет в эфир не передается, а запрос, следовательно, и отклик изменяются от цикла к циклу.

5. Стандартные построения охраны с использованием RFID.

На рынке представлено несколько типов охранных систем, использующих RFID-транспондеры.

Системы с фиксированным паролем (fixed code). Эти системы самые распространенные. Вначале при регистрации ключей зажигания ECU «заучивает» пароли, записанные в каждый транспондер ключей данного а/м. Здесь подразумеваются ID транспондеров, т.к. задача аутентификации водителя в системе с фиксированным паролем сводится к идентификации экземпляра транспондера; в более развитом варианте ECU дополнительно вычисляет контрольные суммы, соответствующие регистрируемым меткам ключей. Затем водитель вставляет ключ в замок зажигания, и ID транспондера считывается и сравнивается с идентификаторами, сохраненными в памяти ECU.

Степень защиты здесь определяется преимущественно типом используемого транспондера. Существуют транспондеры однократной записи, которые выпускаются не записанными. Их программирование возлагается на пользователя. Доступные средства чтения-записи позволяют также узнавать ID транспондера, когда он находится вне а/м, а затем заносить его в другой, пустой транспондер. Таким образом, фиксированный пароль может быть скопирован в дубликат, который ничем не будет отличаться от оригинала (например, транспондеры ранних иммобилайзеров VAG).

Настоящие системы Read Only записываются паролями в заводских условиях с использованием уникального идентификационного номера ID. Эти системы не позволяют копирование.

Данное утверждение не абсолютно: по-видимиму, здесь имеются ввиду транспондеры не любые, а разработки Texas Instruments. Указанные транспондеры действительно не поддаются дублированию простыми средствами, когда пароль копируется в перезаписываемый транспондер типа Read/Write той же фирмы. Дело в том, что TI-иммобилайзеры распознают тип транспондера, и задача идентификации дубля решается с отрицательным результатом, поэтому даже правильный ID аутентификации не принимается. Именно это подразумевалось авторами под словами о невозможности копирования и было справедливым около 10 лет, считая от появления первых транспондеров.

Тем не менее остается возможность воспроизвести сигнал данных на радиочастоте. Построение для такой цели устройства воспроизведения требует значительных усилий и хорошего знания радио.

C 2004 года на рынке доступны специальные метки Keyline, позволяющие дублировать транспондеры Texas Instruments путем именно такой эмуляции. Чтобы дать представление о техническом уровне разработки Keyline, достаточно сказать, что это устройство вместе с источником питания помещается в головку ключа обычных размеров, причем источник питания не предусмотрен к замене, т.е. подразумевается практически вечным для данной конструкции.

Системы с роллинг-паролем (rolling code) действуют также как и системы fixed code, с той разницей, что пароль в ключе остается действующим временно, обычно в течение одного цикла включения зажигания. Транспондер здесь используется уже перезаписываемый, типа Read/Write, и ECU иммобилайзера периодически программирует его память. Пароль изменяется, но в терминах криптографии это по-прежнему процедура статической аутентификации, одностороннего установления подлинности.

Чтобы гарантировать надежность системы, предусматривается возможность возобновления синхронизации в случае ошибки или прерывания процесса перезаписи памяти транспондера. Именно эти сбои синхронизации наиболее слабое место описанной системы.

Транспондеры, защищенные паролем. Простая обоюдная аутентификация может быть осуществлена при помощи транспондера, закрытого паролем. Транспондер будет запрещать доступ к секретным данным в его памяти до тех пор, пока не будет прислан пароль, удостоверяющий устройство, работающее с ключом. Длина этого пароля весьма сильно влияет на степень защиты.

Пароль обычно передается ECU в эфир открытым текстом и может быть узнан или подобран, если транспондер доступен для таких испытаний. В зависимости от длины пароля время для его подбора может меняться от нескольких минут до нескольких лет.

Ограничением системы является ее совокупное время реакции, которое может быть неподходящим для практического применения.

Составные системы с роллинг-паролем, защищенным паролем также могут быть стойкими, благодаря использованию перезаписываемых закрытых транспондеров. Они обеспечивают высокую степень защиты. Слабые места – синхронизация и ее сбои (типовая проблема Mercedes-Benz ML).

6. Крипто-транспондеры.

Крипто-транспондеры являются вторым поколением транспондеров, использующихся в иммобилайзерах. Это новое поколение транспондеров, разработанных фирмой Texas Instruments, основано на полудуплексной RFID-технологии TIRIS и соответствует всем стандартным радиоинтерфейсам продукции c маркой TIRIS.

6.1 Обзор системы

DST (Digital Signature Transponder, т.е. -- с протоколом цифровой подписи) это устройство шифрования, обладающее функциональностью алгоритма запроса-отклика (сhallenge-response).

Вначале, при регистрации ключей зажигания, ECU иммобилайзера (Vehicle Security System) и транспондер обмениваются секретным ключом шифрования (Encryption Key). Далее этот ключ не может быть считан извне, доступен лишь отклик транспондера на запрос, присланный приемо-передатчиком (transceiver) иммобилайзера.

При типовом применении ECU иммобилайзера формирует случайное (random) слово-запрос длиной 40 бит и отправляет его в транспондер, используя широтно-импульсную модуляцию. В транспондере это слово фиксируется путем сдвига в регистре запроса. Вслед за этим специальная логическая схема шифрования формирует, используя ранее полученную энергию накачки, отклик длиной 24 бит (подпись). Как уже отмечалось, авторы для упрощения изложения отождествляют отклик с цифровой подписью и игнорируют блок фиксированных данных и прочие дополнения в исходящем сообщении, которое на самом деле, конечно, гораздо длиннее 24 бит.

Иммобилайзер с крипто-транспондером.

Отклик R является функцией ключа шифрования К, запроса RAND и алгоритма шифрования F:

R=f (F,RAND,K)

Отклик возвращается в приемо-передатчик с использованием частотной модуляции.

ECU иммобилайзера вычисляет ожидаемый отклик, используя тот же самый алгоритм и тот же самый ключ шифрования, и сравнивает результат расчета с откликом, который приходит от транспондера в действительности. Расчет выполняется одновременно с установлением связи между транспондером и приемником, другими словами, после получения отклика транспондера. Если принятый и расчетный отклики одинаковы, информация направляется в ECU двигателя. Для приложений, требующих быстрой реакции, следующие запрос и отклик могут быть сформированы во время очередного разблокирования заранее, и отклик будет сохраняться для следующего цикла (в регистре отклика).

Преимущества этой системы очевидны:

- зависящий от запроса отклик меняется каждый раз. Процедура проверки подлинности является обоюдной -- в оригинале dynamic, т.е. активной, динамической;

- ключ шифрования после регистрации транспондера больше в эфир не передается;

- ключ шифрования не может быть считан извне;

- транспондер не может быть сдублирован;

- ключ шифрования может быть задан и зафиксирован или изменен, если потребуется.

Транспондер является соединением механической микро-конструкции с логической схемой, работающей при весьма низком энергопотреблении [3]. В процессе накачки транспондера его микросхема (IC) потребляет ток менее 1мкА. Это позволяет конденсатору (capacitor) заряжаться даже на значительном расстоянии за разумное время, которое обычно составляет менее 50мс. В течение процесса шифрования потребление тока составляет менее 16мкА. Тем не менее типовой диапазон считывания сравним со стандартной системой фиксированного кода (Read Only).

Транспондер- пластиковый клин.

6.2 Цели, которые ставились при конструировании устройства.

Транспондер с протоколом цифровой подписи разработан на базе типовых схемных блоков и производится с использованием обычной сборочной техники в целях надежной совместимости с типовыми принципами построения приемо-передатчиков и возможности применения существующих автоматизированных сборочных линий [4], [5], [6].

Вот такими были конструктивные требования к устройству микросхемы транспондера:

n низкое энергопотребление при шифровании длинных сообщенийn электрически простая схема шифрованияn сведение габаритов к минимуму

Значительные усилия были приложены к достижению следующего:

n высокая степень криптографической защитыn быстрое переключение в цикле запроса-откликаn несложная вычислительная обработка данных алгоритмом шифрованияn надежность в приложениях, благодаря высокоэффективным схемам контроля, встроенным в транспондер

6.3 Шифрование.

Все алгоритмы шифрования теоретически могут быть вcкрыты. Это утверждение противоречит теореме Клода Шеннона 1948 г. о существовании абсолютно стойкого шифра; видимо, авторы имеют ввиду алгоритмы, использующиеся на практике. Алгоритм называется стойким со стороны информатики, если он не может быть вскрыт в течение разумного времени с использованием разумных ресурсов. Здесь слово «разумный» может трактоваться весьма произвольно. Предположения об атаке на иммобилайзер таковы:

n угонщик не располагает временем нахождения в салоне а/м более 5 минут

n ключ не доступен для анализа дольше, чем в течение 10 дней

n атакующий знаком с техникой криптоанализа (дешифрования)

Сканирование есть пример простейшего нападения. В предположении, что атакующий просто передает случайные отклики на любой запрос иммобилайзера, среднее время подбора tc составит:

tc =R* 2 (rb-1) .

где R- время восстановления ECU иммобилайзера, через которое возможно введение следующего варианта отклика, а rb- длина отклика в битах. Принимая время восстановления равным 200 мс, а длину отклика равной 24 бит, получаем среднее время подбора равным 19.4 дня (19 суток и 10 часов).

Нападение со словарем возможно, если ключ зажигания был доступен атакующему в течение определенного периода времени для построения таблицы запросов-откликов. В а/м угонщик надеется встретить запрос, который уже есть в его таблице, чтобы применить соответствующий правильный отклик и завести двигатель.

Статистические расчеты показывают, что даже если бы ключ был доступен в течение 10 дней, а таблица заполнялась со скоростью 4 отклика в секунду, вероятность успешной атаки продолжительностью 5 минут составит при угоне только 0.47%. Учитывая, что для каждого крипто-транспондера или а/м требуется собственная таблица запросов-откликов, понятно, что такой метод весьма неэффективен для целей угона.

Криптоанализ ставит целью вскрытие алгоритма. В этом случае нападающий пытается найти математическое решение проблемы определения ключа шифрования, имея некоторое количество пар запросов-откликов. Алгоритм цифровой подписи в транспондере реализован так, чтобы сделать указанный криптоаналитический метод не применимым. Регистры сдвига затрудняют использование статистических связей для т.н. корреляционных атак, а линейная сложность выходных последовательностей препятствует сведению задачи определения ключа шифрования к задаче решения системы линейных уравнений.

6.4 Схемы контроля.

Для устойчивой работы крипто-транспондера в нем применяется несколько встроенных схем контроля.

Прежде чем транспондер выйдет из режима приема входящего сообщения (Write) и выполнит команды программирования отклика (Program), будет проведен ряд проверок (Сheck).

Временная диаграмма процесса приемо-передачи.

Особенно важен контроль останова приема, потому что, если нечаянно заблокировать страницу памяти транспондера, отклик не будет сформирован. В штатном режиме работы, судя по блок-схеме ниже, текущий сеанс приема прерывается сторожевым таймером, что является типовым решением защиты от помех в эфире. К загружаемым на стадии Write командам, данным и адресам применяется вычисление 16-битного контрольного кода CRC в соответствии cо стандартом ССITT (Consultative Committee of International Telegraphy and Telephony). СRС -- Cyclic Redundancy Check -- контроль циклическим избыточным кодом; обычно вычисляется по более сложным правилам, чем подсчет контрольной суммы, но в данном случае CRC может считаться контрольной суммой. Подсчет числа принятых бит контролирует правильность окончания сеанса приема.

Блок-схема крипто-транспондера.

Определенные проверки предшествуют записи EEPROM-ячеек памяти по включению напряжения программирования от внутреннего аккумулятора накачки (Charge Pump).

EEPROM= Electr(on)ically Erasable Programmable Read Only Memory -- «электрически стираемая программируемая память только для чтения» (европейский вариант) или «электронно-стираемая программируемая память только для чтения» (американский вариант). Программирование EEPROM обычно происходит по стандартной системной шине микропроцессорного устройства, поэтому американский вариант расшифровки аббревиатуры предпочтительнее. Одинаковые противоречия дословного перевода обоих вариантов объясняются тем, что по мере разработки новых типов микросхем памяти их названия строились добавлением новых слов к старым аббревиатурам, например, PROM - Programmable ROM и т.д. В этой связи EEPROM часто приписывают упрощенное определение как «энергонезависимая память с возможностью перезаписи». Запись каждой ячейки EEPROM автоматически стирает старую информацию в ней, т.е. можно изменять данные в любой ячейке, не затрагивая остальные.

В процессе записи EEPROM напряжение программирования должно быть достаточно высоким в течение известного промежутка времени, чтобы запись была выполнена надежно.

Встроенная схема ограничения (RF Limiter) амплитуды радиосигнала несущей частоты защищает внутреннюю микросхему транспондера от перегрузки в случае избыточной напряженности магнитного поля антенны. Такой же ограничитель также используется и в устройстве слежения за записью (Programming Supervision). Если схема входит в режим ограничения, это означает, что энергия для достижения достаточно высокого напряжения программирования запасена. Режим работы схемы ограничения отслеживается каждые 800 мкс счетчиком событий (Event Counter), пока аккумулятор накапливает энергию (Charge). Как только режим ограничения реализуется, и будет сохраняться в течение указанного временного окна, аккумулятор накачки готов к работе как источник и включается как таковой. После этого состояние схемы ограничения начинает отслеживаться счетчиком событий непрерывно, который оценивает величину сигнала на ее выходе. Если этот выходной сигнал упадет вследствие внешнего влияния, такого, например, как металл или перемещение в поле антенны, определенный параметр загрузки не достигнет нужной величины за время сеанса приема (фактическая контрольная сумма не совпадет со вложенной во входящее сообщение). Это состояние фиксируется как признак последующего формирования недостоверного отклика.

Если обнаружена подобная ошибка, информация о ней включается в исходящее сообщение для реакции ECU иммобилайзера. Кроме того, исходящеее сообщение, содержащее статус, адреса и данные, всегда защищено контрольной суммой CRC, чтобы ECU мог проверить отсутствие внесения искажения в информацию при ее передаче в эфире.

В обоих случаях указание на ошибку CRC позволяет путем автоматической отправки нового запроса избежать ложного заблокирования блока управления двигателем, что логично сочетается с задержкой вычисления образцовой подписи в ECU иммобилайзера до тех пор, пока связь с транспондером не будет устойчивой.

7. Итоги и перспективы.

Обзор различных степеней защиты, достигаемых системами с RFID-транспондерами, дан. Последнее поколение этой технологии представлено, и некоторые особенности описаны в деталях. По сравнению с обычными системами степень защиты при применении крипто-транспондеров возрастает значительно. Однако дальнейшее совершенствование криптографических алгоритмов будет необходимо в будущем.

Как оказалось, данное предупреждение было весьма прозорливым. В книге "Автосигнализации от A до Z" -- СПб: Наука и Техника, 2002. -- 336с. читаем: "...динамический код с индивидуальным законом изменения для каждого брелока -- это тот уровень секретности, когда вопрос о дальнейшем совершенствовании отпадает по крайней мере на ближайшие 20...30 лет" <конец цитаты>. А на самом деле в 2002 году на рынке уже продавалось оборудование, которому указанные сигнализации не способны противостоять. К сожалению, данное оборудование может быть модифицировано для работы и с крипто-транспондерами. Это могут быть, например, два доработанных мобильных телефона, которые располагаются один вблизи владельца с чип-ключом, а другой -- около а/м, который находится в произвольном удалении. Пара таких телефонов играет роль двустороннего ретранслятора, связывающего транспондер и ECU. Понятно, что дистанция здесь не ограничена даже континентальными расстояниями.

Техника запроса-отклика хорошо подходит к новому ожидаемому поколению автомобильных систем доступа, например, систем класса «Пассивный доступ» (Passive Entry). В них следует использовать двустороннюю связь. Чтобы решить главные задачи при разработке систем указанного класса, такие как скоростная передача данных, увеличенный диапазон дальности действия, помехозащищенность, следует применять технологию мегагерцовых волн с использованием одной или двух частот, учитывая, что эта технология весьма подходящая для специфических нужд автомобильного рынка.

Через 3 года после опубликования данной статьи системы пассивного приведения в действие Passive Entry Go с карточками PEG 125КГц уже начали распространяться. Причем к 2004 году, благодаря появлению новых специализированных микросхем, стало возможным работать одновременно с тремя антеннами иммобилайзера с целью определения объемного 3D-позиционирования карточки. Это считается важным, например, для предотвращения ненамеренного запуска двигателя играющими детьми, когда карточка находится в салоне а/м. Кроме того, 3D-иммобилайзеры затрудняют использование мобильных ретрансляторов за счет неочевидности для злоумышленника рабочей области считывания карточки. Вопреки рекламе именно последнее упомянутое свойство новых иммобилайзеров следует считать главным. Неиспользованным резервом остается постановка активных помех небольшой мощности, подавляющих мобильную связь вблизи а/м (см. фото GSM-иммобилайзера в начале статьи Иммобилайзер).

Литература

[1] Dr.-Ing. D. Anselm, Ismaning; Zwei Jahre elektronishe Wegfahrsperre – Ergebnisse im Jahre 1996; Electronik im Kraftfahrzeug, Tagung Baden-Baden, VDI-Berichte 1287, 1996

[2] Beutelspacher, A. Kersten, A. Pfau; Chipkarten als Sicherheitswerkzeug; Springer-Verlag 1991

[3] Joe Schurmann, Herbert Meier; TIRIS – Leader in Radio Frequency Identification Technology, Texas Instruments Technical Journal Vol. 10, No. 6

[4] W. Steinhagen, U. Kaiser; A Low Power Read/Write Transponder IC for High Performance Identification Systems, Proceedings of ESSCIR’ 94,Ulm, Germany, September 20 – 22, 1994, pp. 256 - 259

[5] U. Kaiser, W. Steinhagen, A Low Power Transponder IC for High Performance Identification Systems, Proceedings of CCIC’ 94, San Diego, CA, USA, May 1- 4, 1994, pp. 14.4.1-14.4.4

[6] U. Kaiser, W. Steinhagen, A Low Power Transponder IC for High Performance Identification Systems, IEEE Journal of Solid-State Circuits, Vol. JSSC 30, March 1995, pp. 306 – 310

[7] Schneier, Bruce; Applied Cryptography: Protocols, Algorithms and Source Code in C; John Wiley & Sons, Inc. 1994

[8] John Gordon, Ulrich Kaiser, Tony Sabetti; A Low Cost Transponder IC for High Security Vehicle Immobilizers; 29th ISATA Automotive Symposium; June 3 – 7, 1995

Источник: www.ecu.ru

www.msvmaster.lv

Транспондеры, выбор чипа по марке автомобиля

www.keychip.ru

Иммобилайзеры

Автомобильные иммобилайзеры служат для защиты от угона и блокируют несанкционированный запуск двигателя, а в отдельных случаях глушат уже заведенный двигатель при отсутствии владельца автомобиля. Рассмотрим типы иммобилайзеров, особенности конструкции и принцип их работы.

Штатные иммобилайзеры Дополнительные иммобилайзеры Кодовые иммобилайзеры Контактные иммобилайзеры Иммобилайзеры с контактной меткой Иммобилайзеры со Сканированием Отпечатка пальца Бесконтактные иммобилайзеры Иммобилайзеры малого радиуса действия (транспондерные) Иммобилайзеры большого радиуса действия (с радиоканалом) Иммобилайзеры большого радиуса действия с датчиком движения

Штатные иммобилайзеры

Штатный иммобилайзер уже установлен в автомобиле при его производстве и является частью его конструкции. Он состоит из:

- Электронного блока, который может быть в отдельном корпусе или совмещен с другим блоком автомобиля. К примеру это может быть приборная панель или электронный блок управления электрической частью кузова автомобиля.

- Приемной антенны, как правило на корпусе замка зажигания в виде кольца

- Электронного чипа или транспондера внедренного в корпус ключа зажигания.

Чип или транспондер («Транспордер» (transponder) это

сокращение от transmitter + responder. Транспордер – это электронный чип с постоянной памятью, которая не требует постоянного источника питания. Изнутри транспордер представляет собой сердечник с намотанной на него кольцами проволоки. Эти системы

основаны на магнитном взаимодействии (Magnetic Coupled Transponder Systems)), служат для опознавания разрешенных ключей автомобиля и имеют закодированную информацию, которая считывается антенной и проверяется блоком штатного иммобилайзера. Если информация

верная то иммобилайзер дает разрешение на запуск двигателя, если нет то запуск блокируется.

Чип или транспондер («Транспордер» (transponder) это

сокращение от transmitter + responder. Транспордер – это электронный чип с постоянной памятью, которая не требует постоянного источника питания. Изнутри транспордер представляет собой сердечник с намотанной на него кольцами проволоки. Эти системы

основаны на магнитном взаимодействии (Magnetic Coupled Transponder Systems)), служат для опознавания разрешенных ключей автомобиля и имеют закодированную информацию, которая считывается антенной и проверяется блоком штатного иммобилайзера. Если информация

верная то иммобилайзер дает разрешение на запуск двигателя, если нет то запуск блокируется.

Нужно заметить, что штатные иммобилайзеры в основном не имеют ни каких блокировок, другими словами. не "разрывают" электрические цепи автомобиля. Работа двигателя блокируется программно в ECU управления двигателем. Есть конечно и исключения, например штатный иммобилайзер BMW (EWS, CAS) блокирует цепь управления стартером вместе с программной блокировкой в модуле ECU управления двигателем .

Более подробно о штатном иммобилайзере можно почитать в статье на сайте.

Дополнительные иммобилайзеры

Все иммобилайзеры устанавливаемые на автомобиль не на его производстве можно считать дополнительными и они служат для усиления защиты от угона. Дальше мы рассмотрим эти типы автомобильных иммобилайзеров, но сначало о принципах блокирования имобилайзерами электрических цепей

Принцип блокирования электрических цепей имобилайзерами

По своим охранным возможностям иммобилайзеры различаются на системы с контактным принципом блокировок двигателя и бесконтактным, а так же отличаются количеством самих блокировок и состоянием блокировок в состоянии покоя. С количеством блокировок все ясно - в основном это 1, 2 или 3. Что касается их принципиального исполнения - есть 2 варианта:

Если блокировка осуществляется с помощью реле встроенного в корпус иммобилайзера или стоящего отдельно, но имеющего проводное управление от иммобилайзера, то такая блокировка называется КОНТАКТНОЙ. В свою очередь внешния КОНТАКТНАЯ блокировка может быть простой (потенциальное управление) или кодированой (Передача команды блокировки производится с помощью кодированных сигналов по однопроводным линиям. Хорошо зарекомендовавший себя способ. Применяется в системах DEFA LAN (DEFA 823), GUARD RF-311, "Сталкер" (шина MS-LAN) и Meritec -2. ).

Если прерыватель цепи устанавливается произвольно на фрагменте бортовой сети автомобиля и не имеет непосредственной (проводной) связи с иммобилайзером, то она называется БЕСКОНТАКТНОЙ блокировкой. БЕСКОНТАКТНЫЕ блокировки имеют кодированый радио канал связи с блоком иммобилайзера и работают только со своим блоком иммобилайзера, количесво их как правило не ограничено. Некоторые БЕСКОНТАКТНЫЕ блокировки построенны на технологии беспроводной связи Bluetooth™ (Технология Bluetooth обеспечивает надежную и экономичную радиосвязь между иммобилайзером и реле блокировки. Передаваемая информация надежно шифруется.). другой вариант Бесконтактной блокировки, это с применением метода передачи сигнала с уплотнением канала связи, в качестве которого используется штатная электропроводка автомобиля, по которой и передаётся код управления для реле с использованием соответствующей модуляции сигнала переменной частоты в диапазоне от 10 до 130 кГц. Сигнал переменной частоты легко отделяется от постоянного напряжения +12 В, а помехи отфильтровываются. Применяется в системах BLACK BUG 71 реле HOOK-UP, реле WAIT UP

В свою очередь любая блокировка (реле) которая "разрывает" электро-цепи автомобиля, в состоянии покоя (обесточена) имеет нормально замкнутые или нормально разомкнутые контакты реле подключенные к блокировочным проводам. Что это значит? Это значит, что блокировка с нормально разомкнутым контактом вродебы надёжнее защищает от угона. При отключении иммобилайзера с такой блокировкой от питания, двигатель запустить всеравно нельзя. Но с другой стороны не все цепи можно блокировать такими блокировками. Современные автомобили не терпят нормально разомкнутых блокировок и фиксируют ошибки электрооборудования, а в отдельных случаях нарушаеться нормальная работа автомобиля пока не будут "скинуты" ошибки. В таких случаях нормальнозамкнутая блокировка будет весьма кстати, тем более есть вариант когда бесконтактная нормально замкнутая блокировка надёжно отключит двигатель если блок иммобилайзера будет обесточен. По сути не так важно нормально замкнутая или нормально разомкнутая, важно чтобы правильно был подобран иммобилайзер для конкретного автомобиля с учётом его особенностей.

Ну и по мимо уже сказанного нужно добавить, что помимо реле, методов управления и связи, типов кантактов важен алгоритм работы иммобилайзера. Алгоритм определяет как и когда и при каких обстоятельствах будут замкнуты или разомкнуты цепи блокировки двигателя и эти алгоритмы могут быть разными от простых до сложных. Прежде чем ставить тот или иной имобилайзер на конкретный автомобиль нужно изучить досконально алгоритм его работы и особенности конструкции автомобиля, тогда и автомобиль будет надёжно защищён и не возникнет конфликта между его электроникой и иммобилайзером.

Ну, что идём дальше подробнее посмотрим на типы автомобильных иммобилайзеров.

Кодовые иммобилайзеры

Этот тип иммобилайзеров имеет кода-наборный интерфейс, для ввода кода отключения. Интерфейс может быть разным по исполнению: это может быть специальная цифровая клавиатура с полным набором цифр, или клавиатура из шести ,пяти, четырёх, трёх, двух кнопок и даже одной кнопоки.

Метод Набор кода, тоже бывает разным, это может быть простой прямой цифровой набор или цифра вводиться количеством раз нажатой кнопки. К примеру на двух-кнопочном наборе кода, одна кнопка служит для набора цифры: пять раз нажал (5) два раза (2), а вторая

кнопка для ввода набранной цифры (как клавиша Enter на компьютере). Или другой вариант: код вводиться сменой кнопки их чередованием. К примеру код для отключения иммобилайзера 254, чтобы его ввести нажимаем первую кнопку два раза, затем вторую пять раз, затем снова первую четыре раза. При одно-кнопочном вводе кода используется временной интервал и

как правило в помощь индикация светодиода. Набираем первую цифру количеством нажатий на кнопку, ждем когда мигнёт светодиод или по времени - например 1,5 секунды и набираем следующую цифру и так далее.

К примеру код для отключения иммобилайзера 254, чтобы его ввести нажимаем первую кнопку два раза, затем вторую пять раз, затем снова первую четыре раза. При одно-кнопочном вводе кода используется временной интервал и

как правило в помощь индикация светодиода. Набираем первую цифру количеством нажатий на кнопку, ждем когда мигнёт светодиод или по времени - например 1,5 секунды и набираем следующую цифру и так далее.

Подобрать код практически не реально, потому что на это нужно время, которого нет у угонщика. И более того, после не правильно введённого кода несколько раз, иммобилайзер в течении некоторого времени, вообще его не принимает, даже если он валидный (правильный).

Не имея ни каких меток и ключей управления, кодовый иммобилайзер является мощной защитой от угона и если к примеру у вас украли ключи от машины, то секретного кода злоумышленники не знают, а значет есть большой шанс, что автомобиль без хозяйна не уедет. Нужно добавить, что у кодового иммобилайзера есть и не большой недостаток - секретный код можно подсмотреть наблюдая за действиями водителя, поэтому чтобы это не произошло, нужно устанавливать кода-наборную панель так чтобы максимально исключить этот вариант .

Контактные иммобилайзеры

Иммобилайзеры с контактным ключом

Контактные иммобилайзеры, это самые первые модели иммобилайзеров, с них всё и началось. Метод управления ими заключался в замыкании секретным ключом одной или двух пар контактов. Естественно, что отключались такие иммобилайзеры простым соединением контактов. В дальнейшем эти имобилайзеры были модернизированы и простым замыканием контактов снять его охраны стало не возможным.

Контактный ключ стал частью схемы иммобилайзера, так существует целый ряд устройств, метод управления которыми реализован по технологии Dallas. Сам секретный ключ при этом может быть выполнен как в виде пальчикового штекера, так и виде контактной таблетки. Внешний вид контактного ключа может быть любой - суть в замыкании контактов ключом и обработка электрического сигнала встроенной в ключе схемой.

Иммобилайзеры со Сканированием Отпечатка пальца

В качестве управления таким типом иммобилайзеров используется идентификация водителя по отпечаткам пальцев, она осуществляемая с помощью сканирующего модуля и позволяет просто и достаточно быстро отследить тревожную ситуацию и предотвратить несанкционированный доступ к управлению автомобилем. А Ситуции бывают разные, угонщики могут применить физическую силу и, попросту, заставить вас пройти идентификацию. Этот момент, также, предусмотрен. Система настраивается с учётом «тревожного пальца». Если считывается «тревожный» отпечаток, система снимает блокировку, двигатель заводится и только, после некоторого периода, движения двигатель глохнет. В качестве примера таких устройств: WOODOO WD-800/WD-800W , Иммобилайзер BIOCODE AUTO M10

Бесконтактные иммобилайзеры

Транспондерные иммобилайзеры малого радиуса действия

Такой иммобилайзер управляется транспондером на подобие штатного иммобилайзера, через кольцевую антену. Антенна системы прячется под обшивку салона, а управление иммобилайзером не требует непосредственного контакта с меткой, просто поднести её к считывателю (антене) на расстояние нескольких сантиметров. Как только метка поподает в магнитное поле антены, активируеться транспондер встроеный в метку и между ним и антеной начинаеться электромагнитный обмен информацией, в это время и выеясняеться свой ты или чужой. Если свой, то иммобилайзер снимаеться с охраны отключая все свои блокировки.

Каждая Транспордерная метка имеет свой уникальный код и не имеют элементов питания, гермитичные и не бояться влаги. Метки могут быть разраобразные по своему исполнению: в виде карточки по форме и размеру повторяет кредитную, в виде лепестка, в виде брелочка, в виде кожанного брелока для ключей и т.д..

Как правило транспондерные иммобилайзеры имеют две иногда три встроенные в его корпус блокировки двигателя. Некоторые имеют одну встроенную и дополнительную внешнию блокировки, к примеру как у иммобилайзера Guard GT-25

Новое поколение транспордерных иммобилайзеров используют системы диалогового динамически изменяемого кодирования MF (MiFare) на базе карт MiFare Classic. Данный вид кодировки абсолютно новый применительно к автомобильному оборудованию. Выход данного оборудования был обусловлен необходимостью ликвидировать основную проблему существующих иммобилайзеров - устаревшие виды кодирования с постоянным не динамическим кодом. (EM Marin, D.A.S и др.) Теперь общение между центральным блоком и карточкой-меткой идет по принципу диалога (постоянно изменяющимися) посылками, со сменой кода в карте (метке). В качестве примера таково устройства: иммобилайзер DF-MF 2 малого радиуса действия.

Иммобилайзеры большого радиуса действия (с радиоканалом)

Все Иммобилайзеры большого радиуса действия имеют "радиоканал" связи между блоком иммобилайзера и меткой управления. Радиус действия антенны иммобилайзера достигает 1-5 метра . Поэтому водителю не нужно подносить метку непосредственно к антене иммобилайзера, что безусловно удобно и повышает степень безопасности.

В иммобилайзерах таких как Pulsar 12 - брелок-метка, постоянно (каждые 2,3 сек.) излучает динамически изменяющийся код на частоте 433,92 МГц. Количество кодовых комбинаций составляет 280 триллионов. Метки Иммобилайзера BLACK BUG 71 обмениваються с блоком по технологии DID® - Dynamic Identification Dialog (динамический идентификационный диалог) – применяется в метках-транспондерах, благодаря которым автомобильная охранная система распознает владельца. Технология DID надежно защищает метку от электронного взлома.

Мощный толчок в развитии, иммобилайзеры получили с переходом радиоканала на новую, более высокую частоту 2,4 ГГц. Работа на этой частоте

позволила существенно (до 15 метров) увеличить дальность опознавания. Первыми были специалисты из Латвии котороми был разроботан иммобилайзер Skybrake. Радиоканал защищен диалоговой системой кодировки, которая свела возможность интеллектуального взлома

радиопосылки к минимуму. Затем с небольшим опозданием были иммобилайзеры Starline Smart, DF-KEY и Pandect IS-470. Новые технологии позволили сделать размеры корпуса таким, что блок иммобилайзера легко можно вплетсти в штатный жгут электропроводки.

Мощный толчок в развитии, иммобилайзеры получили с переходом радиоканала на новую, более высокую частоту 2,4 ГГц. Работа на этой частоте

позволила существенно (до 15 метров) увеличить дальность опознавания. Первыми были специалисты из Латвии котороми был разроботан иммобилайзер Skybrake. Радиоканал защищен диалоговой системой кодировки, которая свела возможность интеллектуального взлома

радиопосылки к минимуму. Затем с небольшим опозданием были иммобилайзеры Starline Smart, DF-KEY и Pandect IS-470. Новые технологии позволили сделать размеры корпуса таким, что блок иммобилайзера легко можно вплетсти в штатный жгут электропроводки.

Все эти имобилайзеры осуществляют алгоритм именуемый "защитой в движении". Если Водитель будет выброшен из машины и у него отнимут ключи и документы, но метка (при правильном хранении) останется у хозяина, то когда автомобиль отъедет на некоторое расстояние он заглохнет и у преступников уже не будет возможности обыскать хозяина или угрозами потребовать от него транспондер.

Иммобилайзеры большого радиуса действия с датчиком движения

Все эти имобилайзеры тоже осуществляют алгоритм именуемый "защитой в движении", но есть одно отличие. Единственое отличие таких иммобилайзеров, это особый алгоритм работы. Он предусматривает возможность запуска двигателя и начало движения автомобиля без наличия метки-транспондера. Этот алгоритм преследует три цели:

- 1. Если Угонщик завёл двигатель, начал движение, но через несколько десятков метров пути двигатель вдруг начинает работать с перебоями и глохнет. В такой ситуации автомобиль, скорее всего, будет им брошен.

- 2. Владелец автомобиля может безопасно покинуть заведённый автомобиль с меткой в кармане не беспокоясь, что кто-то прыгнет в автомобиль и уедет.

- 3. Дистанционный запуск двигателя. Сигнализация может спокойно завести двигатель дистанционно и имобилайзер этому не припятствует пока автомобиль стоит на месте.

Такую логику работы обеспечивают иммобилайзеры BLACK BUG 71L с технологией WAIT-UP, иммобилайзеры работающии на частоте 2,4 ГГц с диалоговым кодом PANDECT IS-570, GERION I-10 и другие. Главным элементом который обеспечивает такой алгоритм, это электроныый акселерометр который чуствует перемещение в пространстве и ускорение автомобиля.

www.msvmaster.lv

Изготовление ключей для автомобиля с чипом для автозапуска. Дубликаты чип ключей с иммобилайзером.

Если Ваш автомобиль оснащен транспондером-иммобилайзером (устройство, считывающее индивидуальный код с микрочипа ключа), изготовить дубликат не достаточно. Замок "узнает ключ" провернуть замок вы сможете, но завести двигатель не удастся.

Если Ваш автомобиль оснащен транспондером-иммобилайзером (устройство, считывающее индивидуальный код с микрочипа ключа), изготовить дубликат не достаточно. Замок "узнает ключ" провернуть замок вы сможете, но завести двигатель не удастся.

Для этого необходимо закодировать Ваш новый ключ, кодировка позволит замку зажигания узнать свой ключ и снимет блокировку. Вы сможете в полной мере пользоваться дубликатом ключа.

При необходимости мы сможем скопировать электронный код с оригинала

Если у Вас утеряны ВСЕ ключи и невозможно изготовить дубликат мы постараемся сделать ключ по Вашему замку.

Транспондер-иммобилайзер

Иммобилайзер